Ditulis oleh nananktw di/pada April 4, 2008

Mungkin teman-teman udah banyak yang tau apa itu virus. Virus bisa dikatakan…. setengah hewan setengah tumbuhan dan bisa menyebarkan diri lewat medium-medium tertentu eitssss… ini bukan pelajaran biologi. Disini, yang akan kia bahas adalah virus komputer mbakyu. Disini akan kita bahas bagaimana langkah terbaik melindungi diri dari virus komputer (tentunya buat komputernya donk bukan otrangnya) tanpa anti virus pun. Saya ingin sedikit bercerita dengan pengalaman saya yang mungkin terlalu ceroboh karena saya bukan tipe orang yang cermat :P. Baik saya akan berbagi sedikit pengalaman saya dengan komputer saya hehehe. Terus terang ya, saya punya komputer yaah bisa dibilang jelek sih untuk ukuran sekarang ini, udah katrok, kuno terus apalagi ya, yah pokoknya jelek lah. Karena saking jeleknya mungkin ga pernah saya rawat. Di komputer saya ga ter install antivirus hehe maklum komputer jelek kalau kebanyakan program sih katanya bisa lemot. Makanya ga tak install antivirus. Tapi tenang aj sampe sekarang masih sehat koq. Ok, langsung aja kita mulai pembahasannya….

Mengenal Virus Komputer

Sederhana saja ya pembahasannya. Virus komputer sebenarnay bukan seperti virus influenza ato flu burung yang menyebar lewat medium burung ato manusia. Tapi, virus komputer adalah sebuah program atau kode program yang sengaja dibuat untuk tujuan-tujuan tertentu seperti menghapus file, merusak system operasi, menyembunyikan file atau juga mengambil informasi-informasi penting yang ada dalam komputer (keylogger) atau lebih dikenal dengan sebutan malware. Rata-rata virus menyebar melalui internet , file sharing atau yang lebih populer sekarang adalah UFD (USB Flash Disk), mungkin UFD inilah yang mendonasikan virus paling basar saat ini.

Karakteristik Virus

Virus mempunyai karakter yang berbeda di antara masing-masing. Tapi secara umum karakteristik virus bisa diamati. Melihat perkembagan virus akhir-akhir ini lebih banyak virus yang berekstensi *.exe dan *.scr. dan rata-rata mereka menggunakan teknik manipulasi yang baik. Seperti virus brontok misalnya, dia menggunakan icon folder dan menggunaakan nama file virus tersebut seperti folder yang ditempatinya. Misalnya kamu punya folder bernama data pramuka maka kalau di dalam folder tersebut dihuni (hiiii) virus maka akan terdapat file virus dengan nama data pramuka.exe dengan ukuran rata-rata 200 Kb dengan gambar icon folder. Karena kita tidak tau apakah file tersebut merupakan file virus atau bukan, maka rata-rata kita atau pada umumnya kita mesti penasaran dengan folder tersebut sehingga mau tidak mau pasti mangkliknya. Untuk lebih tau banyak tentang karakteristik virus, silakan cari di Google aja atau di http://www.ilmukomputer.com/ karena disini saya tidak menjelaskan secara teoritis tapi berdasar pengalaman aja hehe…

Langkah-Langkah Sederhana Mengantisipasi Virus

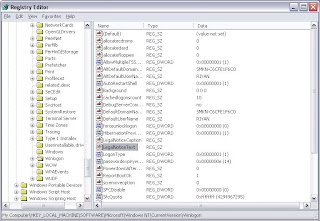

Ada sedikit langkah mudah untuk melindungi komputer dari serangan virus. Langkah pertama adalh mengubah setting standar Windows yang menyembunyikan file hidden, system dan ekstensi file yang telah diketahui. Tujuannya adalah untuk memebedakan mana file virus dan mana yang bukan file virus. Karena kalau ekstensi masih tersembunyi kita tidak bisa melihat dengan jelas apakah jenis file tersebut, apakah file tersebut merupakan virus atau bukan karena biasanya nama file tersebut sering disamakan dengan nama file dokumen kita atau nama file system Windows. Langkah-langkah nya adalah: pada Windows Explorer klik Tools>Folder Options> pada tab View pilih > Show Hidden Files and Folder. Hilangkan centang pada Hide extensions for known file types. Kalau kita tau ukuran file, gambar icon, dan ekstensinya maka kita bisa tau mana file virus dan bukan file virus. Ciri-ciri file yang patut dicuragai adalah sebagai berikut:

1. Ber-icon folder tetapi mempunyai ekstensi misalnya *.exe atau *.scr dan mempunyai size apabila dilihat dengan tampilan Details. Untuk melihat details pada Explorer klik View>Details.

2. Mempunyai nama yang mirip dengan nama file atau folder kita.

3. Berukuran tidak lebih dari 1 Mb bahkan kurang dari 1oo Kb.

4. Bericon aneh dan tidak sesuai dengan extensinya, misalnya bergambar Adobe Acrobat Reader, Microsoft Office Ducument (doc), atau bergambar file terkompresi seperti zip / rar tetapi mempunyai ekstensi exe .

5. cari aja di Google (hehehe :P)

Sebagai referensi lebih lanjut silakan baca Malware dan Antisipasi Virus Komputer Tanpa Antivirus

Untuk virus yang datang dari internet biasanya kita akan diberi peringatan oleh Google kalau kita mencari dengan search engine Google untuk lebih aman pasang aja firewall dan antivirus hehehe… Tetep aja untuk lebih amannya atau pertahanan tingkat terakhir, install antivirus kepercayaan anda dan jangan lupa untuk selalu di update biar up to date gitu hehe… Good Luck

Show Full Article...!!